O hakowaniu słyszymy cały czas. Jakiś kraj zhakował rząd innego kraju. Jakaś grupa hakerów włamała się do bazy danych i żąda za nią okupu, a co gorsza, ujawniła dane wszystkich osób. Cyberataki są rzekomo jedynym sposobem prowadzenia wojny w dzisiejszych czasach, a doxxing jest formą cyberzemsty...

Biorąc pod uwagę powszechne wyobrażenie o hakerach, może nie powinniśmy zastanawiać się nad sensem ich działań, ale raczej nad tym, dlaczego hakerzy muszą być tak podli, źle nastawieni i złośliwi?

Jeśli to jedyne pytanie, jakie zadajemy, pomijamy pełną gamę hakerów, a także rodzaje działalności hakerskiej i jej cel.

Rodzaje hakerów:

- Białe kapelusze (white hat): życzliwi, etyczni hakerzy.

- Czarne kapelusze (black hat): złośliwi, nieetyczni hakerzy.

- Szare kapelusze (grey hat) plasują się gdzieś pomiędzy białymi i czarnymi kapeluszami.

- Czerwone kapelusze (red hat): Robin Hoodzi hakerów.

- Niebieskie kapelusze (blue hat) to hakerzy „do wynajęcia”, pomagają usługobiorcy znaleźć potencjalne zagrożenia w oprogramowaniu firmowym.

- Zielone kapelusze (green hat) to początkujący hakerzy.

Mimo to, gdybyś miał udzielić jednoznacznej odpowiedzi na pytanie, dlaczego hakerzy hakują, odpowiedź brzmiałaby po prostu: ponieważ mogą. To wyzwanie, którego chcą się podjąć, niezależnie od celu hakowania. Z tej perspektywy hakowanie brzmi prawie szlachetnie, prawda?

Jak wszystko, hakowanie ma swoje wady i zalety. Hakowanie (hacking) można lepiej zdefiniować i łatwiej kategoryzować; zobacz, co na ten temat znalazł Superprof.

Hakowanie dla zysku finansowego

Najczęściej przeprowadzane są ataki z użyciem oprogramowania typu ransomware; celem hakerów jest zazwyczaj zdobycie pieniędzy. Naturalnie, tego typu ataki hakerskie zakładają, że ofiary dysponują znacznymi zasobami, aby spełnić żądania grup.

Głośny atak ransomware WannaCry z 2017 r.1 jest doskonałym przykładem cyberataku przeprowadzonego dla zysku finansowego. Kryptorobak ten rozprzestrzenił się na całym świecie i osłabił systemy komputerowe działające pod kontrolą systemu operacyjnego Windows, w tym sieć brytyjskiej służby zdrowia i wiele uniwersytetów w Chinach.

Jednakże dostarczanie oprogramowanie wymuszające okup, zarówno za pośrednictwem wiadomości e-mail, jak i podatnego na ataki portu SMB (server message block), jak to miało miejsce w przypadku wirusa WannaCry, nie jest jedynym sposobem, w jaki hakerzy mogą osiągnąć korzyści finansowe.

Niektórzy hakerzy zarabiają pieniądze, pisząc szkodliwy kod, który następnie sprzedają innym grupom hakerskim; jest to swego rodzaju cybernetyczny odpowiednik handlarzy bronią w realnym świecie. Inni włamują się do baz danych, aby zbierać dane klientów, które później sprzedają w darknecie, a jeszcze inni wykorzystują pliki, zdjęcia, filmy wideo itp. poszczególnych osób do szantażu.

Kradzież tożsamości to kolejny sposób, w jaki hakerzy czerpią korzyści finansowe ze swojej działalności.

💸 otwarcia konta bankowego, złożenia wniosku o kartę kredytową i zaciągnięcia pożyczki w cudzym nazwisku,

💰 ubiegania się o kredyt hipoteczny i uzyskania go,

💳 uzyskania dostępu i korzystania z informacji o kartach kredytowych innych osób,

💵 ubiegania się o świadczenia rządowe lub przekierowywania ich w imieniu innych osób,

🪪 uzyskania ważnych dokumentów, takich jak paszporty i akty urodzenia, lub wyemigrowania do kraju, do którego w przeciwnym razie nie mieliby dostępu.

Hakerzy w czarnych kapeluszach mogą także włamywać się do poszczególnych komputerów w celu wysyłania wiadomości phishingowych lub oszustw, a nawet wykonywać połączenia głosowe z Twoich urządzeń, podszywając się pod Ciebie.

To właśnie ten rodzaj hakowania przychodzi ludziom na myśl, gdy mowa o tym temacie; zajmuje on pierwsze miejsce na równi z kolejnym powodem, dla którego hakerzy zajmują się hakowaniem.

Hakowanie dla władzy i kontroli

Mimo że WannaCry i inne podobne ataki hakerskie są motywowane głównie względami finansowymi, chodzi w nich również o władzę i kontrolę. Niektórzy hakerzy działają jednak z tych powodów i nie kierują się w tym względami finansowymi. Kradzież tajemnic branżowych jest dobrym przykładem takiej motywacji.

Szpiegostwo korporacyjne zdarza się częściej niż mogłoby się wydawać, i to na kilka różnych sposobów.

Wstrzyknięcia SQL

Wstrzyknięcia SQL (Structured Query Language) stanowią przyczynę ponad połowy wszystkich ataków szpiegowskich. Polegają one na atakach na bazy danych serwerów w celu uzyskania dostępu do tajemnic firmowych i informacji o klientach.

Ataki typu cross-site scripting (XSS)

Ataki typu cross-site scripting (XSS) stanowią około 40% ataków hakerskich na korporacje. Polegają one na przejęciu ograniczonej kontroli nad siecią lub systemem w celu nakłonienia użytkowników do wykonania działań, które przyniosą korzyści hakerom. Na przykład możesz wykonać prawidłowe zapytanie do bazy danych, ale otrzymać nieoczekiwany wynik, ponieważ zhakowany system przekierował Twoje zapytanie.

Ataki siłowe i DDoS

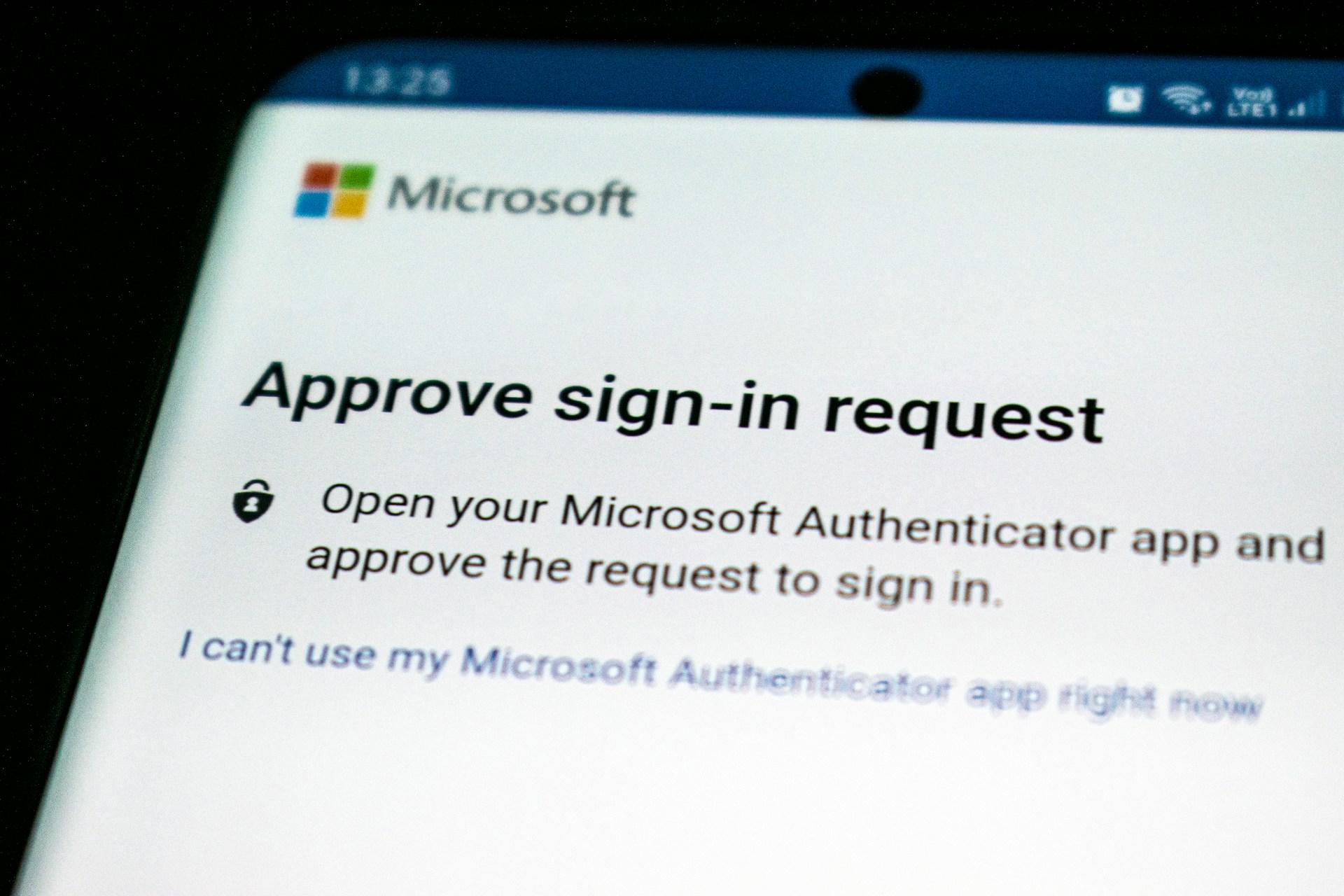

Ataki siłowe (brute force) i ataki DDoS (distributed denial of service - rozproszona odmowa usługi) to jedne z najstarszych i najprostszych metod hakerskich. Atak siłowy polega na zgadywaniu hasła aż do jego złamania, uzyskując w ten sposób dostęp do systemu. Ataki DDoS wykorzystują uzyskany dostęp, aby siać jeszcze większe spustoszenie.

Największym zmartwieniem działów IT w firmach na całym świecie są dostępne w sprzedaży narzędzia do łamania haseł. Z pewnością możesz zgadnąć, dlaczego tak się stało.

Kradzież tajemnic przedsiębiorstwa to nie jedyny sposób, w jaki hakerzy mogą zdobyć władzę, kontrolę i wpływy. Szpiegostwo polityczne, jakkolwiek złowrogo to brzmi, jest czymś zupełnie zwyczajnym. Rządy na całym świecie regularnie korzystają z usług hakerów, którzy infiltrują systemy komputerowe rządowe innych państw. Ich celem jest kradzież tajemnic wojskowych i bezpieczeństwa narodowego, a także manipulacja wynikami wyborów.

Przypadki włamań do instytucji rządowych i korporacyjnych są na ogół uważane za dzieło szarych kapeluszy, ponieważ wiążą się z intencjami zarówno dobrymi, jak i złymi. W mediach często określa się je mianem cyberataków, choć określenie to nie jest dokładne.

Potrzebne jest szczegółowe wyjaśnienie definicji cyberataków, by rozumieć, jaka jest różnica między atakiem mającym na celu zdobycie władzy i kontroli a atakiem dążącym do wyrządzenia szkód i destabilizacji.

Hakerstwo w celu wyrządzenia szkody

Niektórzy hakerzy nie chcą osiągnąć wielkich sukcesów ani mieć wielkiego wpływu; zależy im tylko na sianiu chaosu. Jeśli uda im się wywołać panikę u pojedynczych osób lub zakłócić działanie ważnej usługi — rządowej, korporacyjnej lub innego ważnego systemu — uznają, że ich praca została wykonana dobrze. Oczywiście, tego typu działania przypisuje się hakerom w czarnych kapeluszach.

Niektórzy hakują dla osobistej zemsty. Jeśli kiedykolwiek słyszałeś o włamaniu na czyjeś konto w mediach społecznościowych i opublikowaniu na nim nieodpowiednich treści, ujawnieniu danych osobowych lub zablokowaniu dostępu do urządzenia (nie dlatego, że ktoś podał nieprawidłowe kody bezpieczeństwa), to są to przypadki hakerów włamujących się po prostu dla zabawy.

Co zyskują dzięki takiej działalności?

Satysfakcję, która towarzyszy każdemu udanemu włamaniu, bez względu na to, jak błahe lub drobne by ono nie było. Nieważne, że ktoś może wpaść w kłopoty, gdy na jego profilu w mediach społecznościowych nagle zaczną pojawiać się niesmaczne treści, osiągnięciem jest wywołanie chaosu.

Z pewnymi wyjątkami, takimi jak następna kategoria hakerów, właśnie na tym polega hakowanie.

Hakowanie w celu udowodnienia czegoś

Nie wszyscy hakerzy działają w złej wierze lub nie wszyscy działają dla osiągnięcia korzyści finansowych; niektórzy hakują w celu polepszenia losu ludzkości, świata i cyberśrodowiska.

Nie będzie przesadą stwierdzenie, że w sieci można znaleźć wszystko: od rzeczy pożytecznych społecznie po... cóż, każdą hedonistyczną przyjemność, na jaką tylko masz ochotę. Tak było w przypadku Ashley Madison2, strony łączącej osoby będące w związkach małżeńskich lub stałych z osobami, z którymi chcieliby nawiązać romans.

Haktywistyczna grupa Impact Team zaatakowała tę witrynę i jej siostrzaną witrynę, Established Men, zinfiltrowała wszystkie bazy danych klientów i uzyskała dostęp do ich danych osobowych. Ich celem było zamknięcie tych stron, jednak ich starania zakończyły się niepowodzeniem; obie działają do dziś.

Mimo to haktywiści upublicznili wszystkie dane klientów — około 32 milionów użytkowników.

Wcześniej wymuszali od tych klientów niewielki okup w zamian za nieupublicznianie ich danych.

Zespół Impact Team można uznać za grupę hakerską w czerwonych kapeluszach, ponieważ działają na rzecz poprawy społeczeństwa, przy użyciu środków, które nie są w pełni legalne.

Inne grupy haktywistów hakują w imię celów religijnych, politycznych, ekologicznych lub społecznych. Na przykład, gdy prezydentem USA był Donald Trump, strona internetowa loser.com przekierowywała do jego strony w Wikipedii3. To byłby przypadek hakowania w białych kapeluszach.

Po opisaniu działalności czarnych kapeluszy warto porozmawiać o dobrych stronach tego typu działań. Mimo wszystko jest wiele do powiedzenia na temat haktywizmu lub etycznego hakowania.

Hakerstwo ze względów bezpieczeństwa

Do tej pory omawialiśmy ataki hakerskie czarnych kapeluszy, białych kapeluszy, szarych kapeluszy i czerwonych kapeluszy. Pozostały tylko dwa rodzaje hakerskich kapeluszy: zielony i niebieski.

Zielone kapelusze są łatwe do wyjaśnienia: są to początkujący hakerzy, być może dopiero uczą się kodowania i odkrywają, co potrafią. Na hackathonach możesz spotkać wielu takich hakerów. Hackatony to angażujące wydarzenia, podczas których hordy hakerów zbierają się, aby rozwiązać fikcyjne wyzwanie. Po pomyślnym ukończeniu projektu zwycięski zespół może otrzymać nagrodę lub innego rodzaju wyrazy uznania.

Hakerzy w niebieskich kapeluszach występują w dwóch odcieniach: typowi pracownicy IT w korporacjach, którzy rutynowo włamują się do własnych systemów w poszukiwaniu luk w zabezpieczeniach, oraz, co dziwne, tacy, którzy szukają osobistej zemsty w postaci doxxingu lub zniszczenia czyjejś reputacji. Ten typ hakera w niebieskim kapeluszu ma niebezpieczne analogie z hakerem w czarnym kapeluszu.

Niebieskie kapelusze to często doświadczeni programiści, zatrudniani przez firmy zajmujące się oprogramowaniem do testowania nowych programów przed ich wydaniem lub aktualizacją. Mogą również zostać poproszeni o przeprowadzenie niegroźnych ataków cybernetycznych na system, aby sprawdzić, jak dobrze poradzi sobie on ze złośliwym atakiem. Firma Microsoft jest znana z tego typu konferencji; uczestnicy są określani jako hakerzy Microsoftu w niebieskich kapeluszach.

Teraz wiemy, że hakerzy niekoniecznie są złośliwymi ludźmi, siedzącymi nad klawiaturą w ciemnym pokoju. Czasami działają w świetle dziennym, mając na celu dobro ogółu.

Albo dla własnego rozwoju, jak gracze Mass Effect, którzy uczą się umiejętności hakerskich specyficznych dla danej gry.

Źródła

- K. Frankowicz, WannaCry Ransomware, https://cert.pl/posts/2017/05/wannacry-ransomware/, [Dostęp: 15.08.2024]

- V. Titova, Karma serwisu Ashley Madison, https://plblog.kaspersky.com/ashley-madison-one-year-after/5189/, [Dostęp: 15.08.2024]

- C. Dewey, Man behind the updated Loser.com: Donald Trump ‘is the definition of a loser’, https://www.washingtonpost.com/news/the-intersect/wp/2016/02/02/man-behind-the-updated-loser-com-donald-trump-is-the-definition-of-a-loser/, [Dostęp: 15.08.2024]

Podsumuj za pomocą AI